Dans le mauvais temps, avant que tout le monde ait un petit ordinateur de poche dans ses poches, le seul moyen pour un grand nombre de personnes d’obtenir un accès à Internet était de passer par un cybercafé. Vous vous présenteriez, payiez quelques dollars, puis vous obteniez un ordinateur pour vous tout seul pendant un temps déterminé.

Ces jours-ci, l'utilisation des ordinateurs publics est relativement rare dans le monde occidental. . Quoi qu’il en soit, il y a de fortes chances que vous deviez, à un moment donné, utiliser un ordinateur public. Peut-être que votre téléphone est mort ou volé? Peut-être que vous êtes dans un autre pays et que vous n’avez pas de couverture ou d’accès WiFi? À ce stade, cet hôtel ou ce café Internet peut ressembler à une bouée de sauvetage.

sais pas, c’est que les ordinateurs publics posent un risque important pour la vie privée. Alors, le moment venu, comment pouvez-vous minimiser les dangers liés à l'utilisation de ces machines d'apparence inoffensive?

Pourquoi les ordinateurs publics constituent-ils un risque?

Tout d'abord, clarifions le risque exact que ces ordinateurs ordinateurs posent. Le principal problème des ordinateurs publics est qu’ils sont publics. Avec vos propres appareils personnels, vous pouvez compter sur des codes de passe, des mots de passe et des cryptage de disque forts pour empêcher toute autre personne d’obtenir vos informations sensibles.

Avec un ordinateur public, toutes les informations que vous laissez sur la machine attendent que le prochain utilisateur fasse comme bon lui semble. C’est un réel problème car avec l’informatique moderne, vous laissez des informations à gauche et à droite comme des pellicules numériques. Généralement sans le savoir.

L’autre principal risque de ces machines provient de personnes qui l’ont utilisée avant que vousne vous soyez assis. Non seulement parce que la souris et le clavier publics typiques constituent un risque biologique, bien que ce soit un autre problème, mais aussi parce qu’ils auraient pu vous laisser toutes sortes de mauvaises surprises.

Ces surprises ont pour but d’écrémer des informations de votre part de différentes manières. Ce qui signifie que vous ne devriez vraiment utiliser les ordinateurs publics qu'en dernier recours en cas d'urgence.

Rechercher les éléments suspects

La première chose à faire est de vérifier si quelque chose de suspect est branché sur la machine. Un élément commun est un périphérique USB Keylogger.

Il s'agit d'un périphérique USB inséré entre le clavier et l'ordinateur, qui enregistre chaque frappe effectuée sur cette machine. Le propriétaire de l'enregistreur reviendra ultérieurement pour vider ses journaux. Il recherchera ensuite les adresses électroniques, les mots de passe et les numéros de carte de crédit.

Si vous voyez quelque chose de bizarre inséré dans l'ordinateur que vous ne reconnaissez pas, mieux vaut aller ailleurs.

Les modes de confidentialité du navigateur sont vos amis

Si vous allez naviguer sur le Web Si vous utilisez le navigateur présent sur votre ordinateur, vous devez absolument le basculer sur mode de confidentialité. Par exemple, dans Google Chrome, ce mode s'appelle le incognito.

Lorsque vous naviguez sur le Web à partir d’une fenêtre privée, le navigateur n’enregistre aucune de vos informations de manière permanente. Lorsque vous fermez la fenêtre, tout votre historique de navigation, vos mots de passe, vos identifiants et autres informations similaires disparaissent.

Cependant, le mode de confidentialité ne masque rien du serveur proxy ou du fournisseur de services Internet. Donc, ne visitez pas les sites interdits. Si vous souhaitez masquer votre activité Internet sur un ordinateur public, vous devez utiliser un VPN et peut-être aussi le Navigateur Tor. Cependant, la discussion est légèrement différente.

Applications portables et systèmes d'exploitation Live

Bien que l'utilisation du mode de confidentialité sur les navigateurs publics soit un bon sens commun, il vaut mieux éviter d'utiliser l'un des logiciels sur cet ordinateur. Mieux encore, vous pouvez éviter d'utiliser le système d'exploitation dans son intégralité!

La première partie de ce puzzle se présente sous la forme de applications portables. Ce sont des applications spéciales qui ne nécessitent pas d’installation, qui sont autonomes et qui fonctionnent à partir de n’importe quel support. Vous pouvez donc charger des applications portables sur un lecteur flash et le brancher sur la machine publique.

Le premier de ceux-ci devrait être un package antivirus portable. Vous pouvez également ajouter un navigateur portable et une suite bureautique portable.

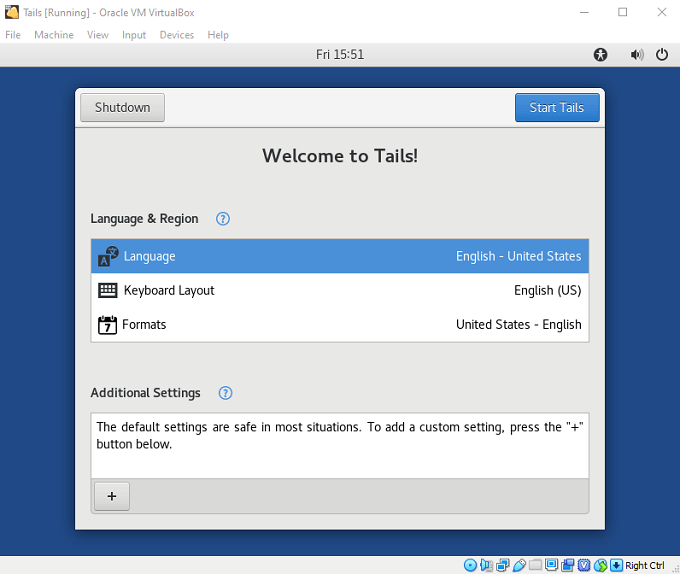

Lorsqu'il est question de passer au système d'exploitation de la machine publique, vous pouvez utiliser un logiciel de machine virtuelle portable exécutant une image de système d'exploitation propre. de quelque chose comme Linux. Cela a l'avantage de ne pas nécessiter de redémarrage.

Si vous y êtes autorisé, vous pouvez également démarrer un système d'exploitation en direct à partir d'un lecteur flash ou d'un disque optique. Assurez-vous qu'aucune de vos informations personnelles ne concerne la mémoire permanente de la machine publique!

Nettoyer après vous-même

Bien sûr, l’utilisation des applications portables et des systèmes d’exploitation en direct nécessite un peu de réflexion. Vous devez préparer un lecteur flash, le jeter dans votre sac et espérer que vous n’aurez jamais besoin de l’utiliser. Si vous vous retrouvez dans une situation où vous n'aviez d'autre choix que d'utiliser l'un de ces ordinateurs sans protection adéquate, vous devez effectuer un travail de décontamination par la suite.

Vous devez vous assurer que votre navigation est complète. l'historique et toutes les données de navigation ont été supprimés. Vous voudrez peut-être aussi exécuter un destructeur de fichiers d'espace libre sur la machine pour vous assurer que vos informations supprimées ne pourront pas être récupérées. De même, assurez-vous de ne rien laisser dans la corbeille de l'ordinateur.

Si vous devez vous connecter à l'un des services à partir de cet ordinateur public, il est judicieux de modifier vos mots de passe dès le début. opportunité. Si vous ne disposez pas déjà d'une authentification à deux facteurs, vous devez également vous assurer qu'elle est activée pour chaque service en question.

Un octet de prévention vaut mieux qu'un gigaoctet.

Cela peut sembler un peu exagéré de se préoccuper autant de la sécurité des ordinateurs publics. Cependant, dans un monde de cybercriminalité, d'usurpation d'identité et pire encore, il ne suffit que de quelques mesures pour vous protéger du monde sévère de la criminalité sur Internet.

Préparez dès à présent cette clé USB d'urgence et assurez-vous de ne jamais être pris au dépourvu lorsque vous avez déjà suffisamment de problèmes.