Presque tout le monde a entendu parler des termes logiciels espions, logiciels malveillants, virus, cheval de Troie, ver informatique, rootkit, etc., mais savez-vous vraiment la différence entre chacun d'entre eux? J'essayais d'expliquer la différence à quelqu'un et j'ai été un peu confus moi-même. Avec autant de types de menaces, il est difficile de garder une trace de tous les termes.

Dans cet article, je vais passer en revue certains des principaux que nous entendons tout le temps et vous dire les différences . Avant de commencer, nous allons d'abord supprimer deux autres termes: les logiciels espions et les logiciels malveillants. Quelle est la différence entre les logiciels espions et les logiciels malveillants?

Les logiciels espions, dans leur signification originelle, signifient un programme installé sur un système sans votre permission ou associé clandestinement à un programme légitime recueillant des informations personnelles vous concernant. puis l'a envoyé à une machine distante. Cependant, les logiciels espions vont au-delà de la simple surveillance informatique et le terme «malware» commence à être utilisé de manière interchangeable.

Les logiciels malveillants sont essentiellement des logiciels malveillants destinés à nuire à l'ordinateur, à recueillir des informations sensibles. Les logiciels malveillants comprennent les virus, les chevaux de Troie, les root kits, les vers, les keyloggers, les spywares, les adwares et à peu près tout ce que vous pouvez imaginer. Parlons maintenant de la différence entre un virus, un cheval de Troie, un ver et un rootkit.

Les virus

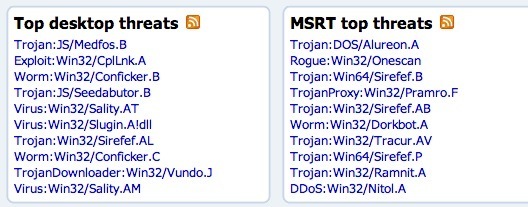

Même si les virus semblent Comme la majorité des logiciels malveillants que vous trouvez ces jours-ci, ce n'est pas le cas. Les types de logiciels malveillants les plus courants sont les chevaux de Troie et les vers. Cette déclaration est basée sur la liste des principales menaces de logiciels malveillants publiées par Microsoft:

http://www.microsoft.com/security/portal/threat/views.aspx

Alors qu'est-ce qu'un virus? C'est fondamentalement un programme qui peut se propager (se répliquer) d'un ordinateur à l'autre. La même chose est vraie pour un ver, mais la différence est qu'un virus doit généralement s'injecter dans un fichier exécutable pour s'exécuter. Lorsque l'exécutable infecté est exécuté, il peut ensuite se propager à d'autres exécutables. Pour qu'un virus se propage, il faut normalement une intervention de l'utilisateur.

Si vous avez déjà téléchargé une pièce jointe de votre courriel et que vous avez infecté votre système, cela serait considéré comme un virus parce que exige que l'utilisateur ouvre réellement le fichier. Il y a beaucoup de façons dont les virus s'insèrent intelligemment dans des fichiers exécutables. Un type de virus, appelé virus cavité, peut s'introduire dans les sections utilisées d'un fichier exécutable, n'endommageant pas le fichier et n'augmente pas la taille du fichier.

Le type de virus le plus répandu est le Macro Virus. Ce sont malheureusement des virus qui injectent des produits Microsoft tels que Word, Excel, Powerpoint, Outlook, etc. Comme Office est aussi populaire et aussi sur Mac, il est évidemment le moyen le plus intelligent de propager un virus si c'est ce que vous cherchez à accomplir.

Cheval de Troie

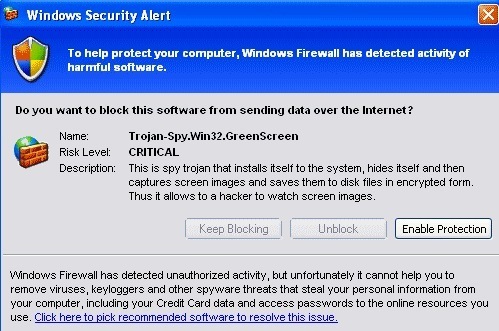

Un cheval de Troie est un programme malveillant qui n'essaie pas de se répliquer mais de s'installer sur un système d'utilisateurs en prétendant être un logiciel légitime. Le nom vient évidemment de la mythologie grecque puisque le logiciel se présente comme inoffensif et trompe ainsi l'utilisateur en l'installant sur son ordinateur.

Une fois qu'un cheval de Troie est installé sur l'ordinateur d'un utilisateur, il n'essaie pas de s'injecter dans un fichier comme un virus, mais permet au pirate de contrôler à distance l'ordinateur. L'une des utilisations les plus courantes d'un ordinateur infecté par un cheval de Troie est de le faire partie d'un botnet. Un botnet est essentiellement un ensemble de machines connectées sur Internet qui peuvent ensuite être utilisées pour envoyer des spams ou effectuer certaines tâches comme les attaques par déni de service, qui détruisent les sites Web.

Quand j'étais au collège en 1998, un cheval de Troie populaire fou à l'époque était Netbus. Dans nos dortoirs, nous avions l'habitude de l'installer sur les ordinateurs des autres et de jouer toutes sortes de farces les uns aux autres. Malheureusement, la plupart des chevaux de Troie vont planter des ordinateurs, voler des données financières, enregistrer des frappes, regarder votre écran avec vos permissions et beaucoup d'autres choses détournées.

Ver informatique

Un ver informatique est comme un virus, sauf qu'il peut s'auto-répliquer. Non seulement il peut se répliquer sans avoir besoin d'un fichier hôte pour s'injecter, mais il utilise également le réseau pour se propager. Cela signifie qu'un ver peut gravement endommager un réseau dans son ensemble, alors qu'un virus cible généralement les fichiers sur l'ordinateur infecté.

Tous les vers viennent avec ou sans charge utile. Sans charge utile, le ver se répliquera sur le réseau et finira par ralentir le réseau en raison de l'augmentation du trafic causé par le ver. Un ver avec une charge utile va se répliquer et tenter d'effectuer une autre tâche comme la suppression de fichiers, l'envoi de courriels ou l'installation d'une porte dérobée. Une porte dérobée est juste un moyen de contourner l'authentification et d'obtenir un accès à distance à l'ordinateur.

Les vers se propagent principalement à cause des failles de sécurité dans le système d'exploitation. C'est pourquoi il est important d'installer les dernières mises à jour de sécurité pour votre système d'exploitation.

Rootkit

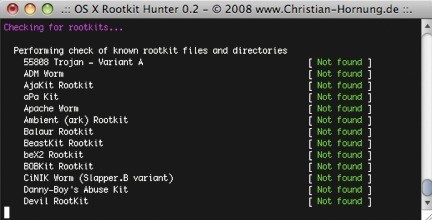

Un rootkit est un programme malveillant extrêmement difficile à détecter et qui essaie activement de se cacher de l'utilisateur, le système d'exploitation et tous les programmes anti-virus / anti-malware. Le logiciel peut être installé de plusieurs façons, notamment en exploitant une vulnérabilité dans le système d'exploitation ou en obtenant un accès administrateur à l'ordinateur.

Une fois le programme installé et tant qu'il dispose des privilèges d'administrateur, Le programme va alors se cacher et modifier le système d'exploitation et le logiciel actuellement installés pour empêcher la détection dans le futur. Les rootkits sont ce que vous entendez désactiver votre antivirus ou installer dans le noyau du système d'exploitation, votre seule option étant parfois de réinstaller l'ensemble du système d'exploitation.

Les rootkits peuvent également contenir des charges utiles comme les virus et les enregistreurs de frappe. Pour se débarrasser d'un kit racine sans réinstaller le système d'exploitation, les utilisateurs doivent d'abord démarrer sur un système d'exploitation alternatif, puis essayer de nettoyer le rootkit ou au moins copier les données critiques.

Heureusement, ce bref aperçu vous donne un meilleur sens de ce que signifient les différentes terminologies et comment elles se rapportent les unes aux autres. Si vous avez quelque chose à ajouter que j'ai manqué, n'hésitez pas à le poster dans les commentaires. Profitez-en!