Catégorie: Comment

Comment utiliser le réseau privé Firefox pour vous protéger en ligne

Firefox Private Network est une extension du navigateur Firefox qui vise à vous protéger contre les pirates et les trackers. Vous pouvez l’utiliser sur votre ordinateur personnel, mais il est particulièrement utile sur un ordinateur portable utilisant les réseaux Wi-Fi publics. La plupart des navigateurs Web n'incluent pas de protection intégrée contre les pirates informatiques; vous devez normalement faire appel à des tiers [...]...

En savoir plus →Comment configurer votre propre serveur de messagerie

Si vous êtes un amoureux de la vie privée à la recherche d’une alternative intéressante aux fournisseurs de messagerie Web populaires tels que Gmail, Outlook et Yahoo, vous avez de la chance. Vous pouvez apprendre à configurer votre propre serveur de messagerie et à échapper à l'analyse systématique des courriels que ces fournisseurs effectuent sur des millions d'utilisateurs, et profiter d'un environnement sécurisé et privé [...]...

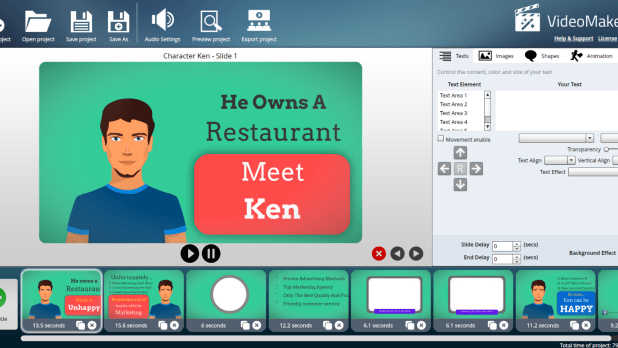

En savoir plus →Comment créer des vidéos animées à l'aide de VideoMakerFX

La plupart des entreprises savent déjà que ne pas utiliser la vidéo n'est plus une option. Saviez-vous que 87% des spécialistes du marketing en ligne utilisent la vidéo dans le cadre de leur stratégie de marketing numérique? Si votre entreprise n'utilise pas de vidéo, votre message commercial vous échappe. Cette forte demande de vidéos a [...]...

En savoir plus →Comment obtenir votre propre certificat SSL pour votre site Web et l'installer

Au cours des dernières années, l’ensemble du Web est passé d’un protocole HTTP sécurisé optionnel (également appelé HTTPS) à un scénario dans lequel vous ne pouvez pas avoir un site Web aujourd’hui sans le sécuriser avec un certificat SSL. En effet, Google commence à afficher un message d'avertissement dans son navigateur Chrome chaque fois qu'un utilisateur visite [...]...

En savoir plus →Comment créer un chatbot pour un site Web ou une page Facebook

Si vous avez essayé de commander une pizza à livrer ou si vous avez contacté le support technique pour un problème avec une application, vous avez probablement rencontré un chatbot. Ils peuvent prendre votre commande ou répondre à votre question, parfois même vous faire des suggestions basées sur ce que vous demandez, et plus encore. En adoptant des robots, les petites et grandes entreprises réduisent leurs coûts en [...]...

En savoir plus →Comment configurer votre propre relais Tor

Onion Router (Tor) s'appuie sur un réseau de volontaires offrant leurs ordinateurs et leur bande passante Internet pour que tout soit mis en oeuvre. Des millions d'utilisateurs à travers le monde font confiance à Tor pour la protection de sa vie privée en ligne et la possibilité d'accéder à divers sites Web sans [...]...

En savoir plus →Comment configurer le streaming PC double sans carte de capture

Il est étonnamment facile de configurer la diffusion en continu sur deux ordinateurs sans carte de capture en utilisant OBS NDI. La performance est excellente et ne nécessite aucun achat supplémentaire. OBS NDI utilisera votre réseau pour envoyer le contenu de votre ordinateur de jeu sur votre ordinateur en streaming. Ce guide vous guidera à travers toutes les étapes nécessaires pour commencer [...]...

En savoir plus →Comment convertir vos fichiers analogiques au format numérique

Toutes les quelques années, il semble qu'une technologie ait été remplacée par quelque chose de nouveau. Mais pour beaucoup d'entre nous, les médias plus anciens conservent de précieux souvenirs. Vous pouvez avoir une cassette VHS avec votre pièce d'école primaire ou une pile de vieux albums que vos grands-parents vous ont légués. Quel que soit le support que vous possédez, pour profiter [...]...

En savoir plus →Comment accélérer n'importe quel site WordPress en utilisant .HTACCESS

Le chargement de votre site Web WordPress est-il trop long? Savez-vous qu'un site lent affectera votre SEO et votre expérience utilisateur? Il existe plusieurs manières d’accélérer votre site en plus des plugins. Un moyen consiste à exploiter le cache du navigateur et un autre moyen consiste à compresser vos fichiers. Les deux peuvent être accomplis [...]...

En savoir plus →Comment identifier une attaque par DDoS sur votre serveur et l'arrêter

Une attaque par déni de service distribué (DDoS) peut toucher n'importe qui, à tout moment. Si votre site Web est exécuté sur un serveur Web dédié, il est important de comprendre ce qu’est une attaque DDoS, comment l’identifier et ce qu’il faut faire pour l’arrêter et la prévenir. Qu'est-ce qu'une attaque DDoS? Un distribué [...]...

En savoir plus →