Si vous avez déjà reçu un message sur votre ordinateur ou autre appareil vous indiquant que vous avez besoin de privilèges plus élevés, vous avez rencontré le besoin d'un « accès root ».

Les systèmes d'exploitation doivent trouver un équilibre entre laisser les utilisateurs faire ce dont ils ont besoin sans les laisser gâcher l'ensemble du système. Pour le meilleur ou pour le pire, lorsque vous disposez d'un « accès root » à un ordinateur, vous avez les clés du royaume.

Les systèmes d'exploitation sont comme des oignons

Les systèmes d'exploitation (OS) comportent des couches, tout comme un oignon. Cependant, contrairementà un oignon, les systèmes d'exploitation ont des noyaux.

Le noyau est la couche centrale la plus basse du système d'exploitation. Cette partie du système d’exploitation communique directement avec le matériel de l’ordinateur. Le noyau est la première chose qui se charge lorsque votre ordinateur charge le système d'exploitation. Le noyau reste toujours en RAM. Si le noyau tombe en panne, l'ordinateur plantera. Il s'agit de la partie la plus critique du système d'exploitation.

Autour du noyau se trouvent divers composants du système d'exploitation tels que le système de fichiers, les pilotes de périphérique, les interfaces de programmation d'applications (API) et l'interface utilisateur (UI). L'interface utilisateur est l'élément qui vous connecte, en tant qu'utilisateur, à tous les composants du système d'exploitation fonctionnant en arrière-plan.

La plupart des utilisateurs n'ont besoin d'accéder qu'à certains composants du système d'exploitation, et seulement à des degrés divers, c'est pourquoi les systèmes d'exploitation ont des niveaux de « privilèges ».

Les bases des privilèges du système d'exploitation

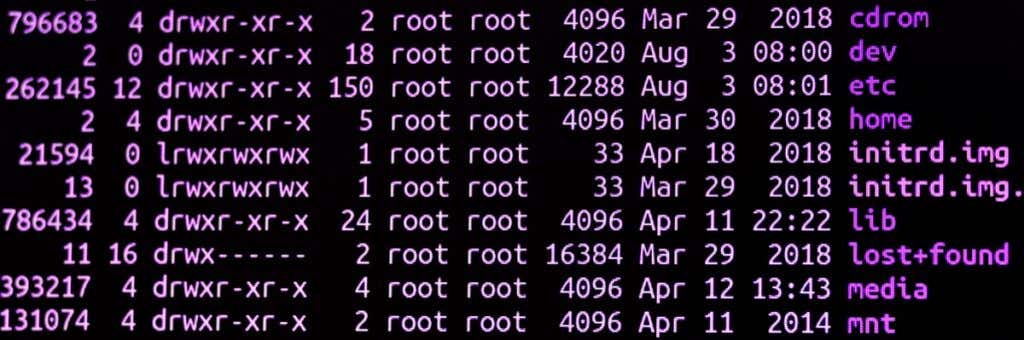

Tout comme dans la vraie vie, disposer de certains privilèges dans un système d'exploitation signifie avoir accès à des éléments que les utilisateurs disposant de privilèges inférieurs n'ont pas. L'accès peut être restreint de plusieurs manières. Une restriction courante concerne l'accès au système de fichiers. Vous ne pouvez disposer de privilèges de « lecture » que lorsqu’il s’agit de données spécifiques, ce qui signifie que vous pouvez ouvrir ces fichiers et les lire, mais vous ne pouvez en aucun cas les modifier. Pour ce faire, vous auriez besoin de privilèges « écriture ».

Certains types de données peuvent ne vous accorder aucun privilège de « lecture ». Par exemple, vous ne voudriez pas qu'un ordinateur public donne aux utilisateurs accès à des données que seul le personnel est censé voir.

D'autres restrictions courantes concernent les paramètres de l'ordinateur et l'installation de logiciels. En utilisant différents niveaux de privilèges, les utilisateurs peuvent être empêchés d'installer ou de supprimer des applications et de modifier des éléments tels que le fond d'écran du système..

Avoir un accès root est le privilège le plus élevé

Avoir un « accès root » signifie avoir le privilège le plus élevé possible sur l'ordinateur. Aucun fichier ou donnée ne vous est caché. Les utilisateurs root peuvent modifier n'importe quel aspect du système d'exploitation.

Toute application que l'utilisateur root exécute avec les mêmes privilèges peut faire tout ce qu'un utilisateur root peut faire. L'accès root est essentiel pour résoudre de nombreux problèmes et pour la maintenance générale de l'ordinateur.

Un autre terme pour un utilisateur root est « administrateur », bien que dans certains cas, un compte administrateur puisse avoir des privilèges légèrement inférieurs à ceux du compte root, en fonction du système d'exploitation et de la manière dont les choses sont spécifiquement configurées. Dans la plupart des cas, les privilèges d'administrateur et les privilèges root sont des termes interchangeables.

Niveaux de privilèges des utilisateurs Linux

Linux et les autres systèmes d'exploitation « De type Unix » ont une approche spécifique des comptes root. Il existe toujours au moins un compte root sous Linux, créé lors de la première installation du système d'exploitation. Par défaut, ce compte n'est pas un compte utilisateur destiné à un usage quotidien. Au lieu de cela, chaque fois qu'un utilisateur normal doit faire quelque chose qui nécessite un accès root, il doit fournir un nom d'utilisateur et un mot de passe, qui élèvent temporairement les privilèges pour accomplir la tâche, puis redescendent aux niveaux de privilèges utilisateur normaux.

À l'aide du terminal Linus, une interface textuelle, les utilisateurs peuvent utiliser la commande « sudo », qui est l'abréviation de « superuser do ». Toute commande qui suit sudo s'exécute avec les privilèges root et vous devrez à nouveau fournir un mot de passe.

Niveaux de privilèges utilisateur Windows et macOS

Pendant des années, Microsoft Windows a adopté une attitude plus décontractée à l'égard des privilèges root. Le compte utilisateur principal était également le compte administrateur, ce qui signifie que vous deviez modifier manuellement les choses si vous souhaitiez le même niveau de sécurité inhérent à l'approche Linux.

Dans les versions modernes de Microsoft Windows, les actions qui nécessitent des privilèges d'administrateur déclencheront une invite de contrôle de compte d'utilisateur (UAC) Windows et vous devrez fournir le mot de passe de l'administrateur. Vous pouvez également lancer des applications spécifiques avec des privilèges d'administrateur. Par exemple, vous pouvez lancer le Invite de commande ou le terminal Windows avec des privilèges d'administrateur et vous n'aurez pas à fournir de mot de passe à plusieurs reprises pendant toute la durée de la session..

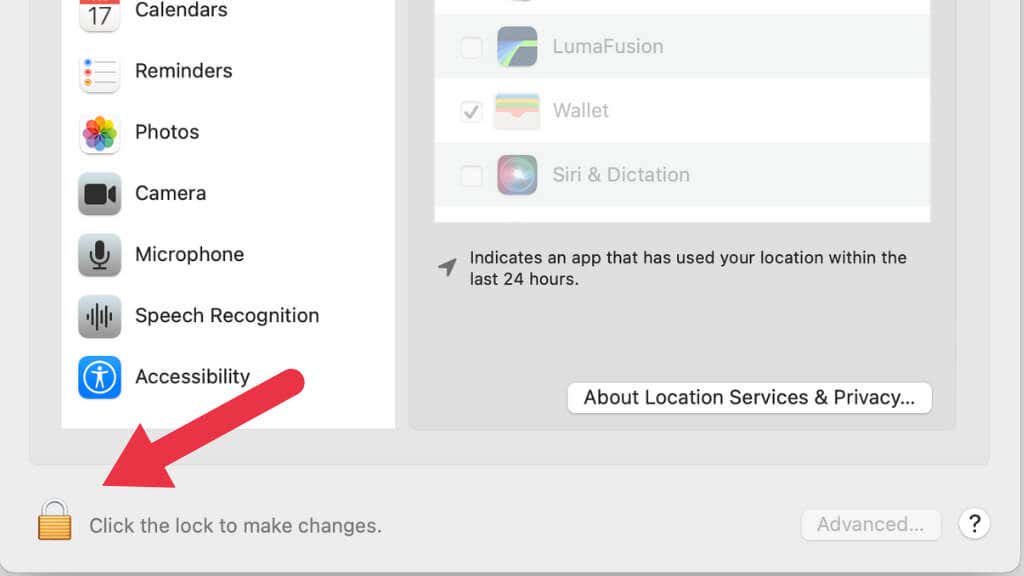

Le macOS d'Apple est, comme Linux, un système d'exploitation de type Unix et nécessite une élévation de privilèges par opération chaque fois que vous essayez de faire quelque chose en dehors d'une utilisation normale. Sous macOS, vous remarquerez de petites icônes de verrouillage qui vous permettent de déverrouiller les paramètres système avec le mot de passe de l'utilisateur root, puis de les verrouiller à nouveau une fois que vous avez terminé.

Par défaut, macOS est un peu plus agressif en matière d'autorisations que Windows. Par exemple, si une application doit accéder aux données d'un disque amovible, macOS vous demandera si cela vous convient la première fois.

Accès root sur les téléphones Android

La plupart des personnes qui ne sont pas administrateurs système ont d'abord rencontré l'idée d'« accès root » ou de « rooting » dans le contexte des smartphones et tablettes Android. Bien qu'Android soit un système d'exploitation open source, presque tous les fabricants de téléphones Android comme Samsung et OnePlus n'accordent pas à leurs clients un accès root à leurs téléphones. Au lieu de cela, ils disposent de comptes d’utilisateurs spéciaux qui ne peuvent pas accéder de bas niveau au matériel du téléphone. Ainsi, contrairement à un PC, vous ne pouvez pas modifier le système d'exploitation de votre téléphone Android ni apporter des modifications au système qui ne sont pas explicitement autorisées par le fabricant du téléphone.

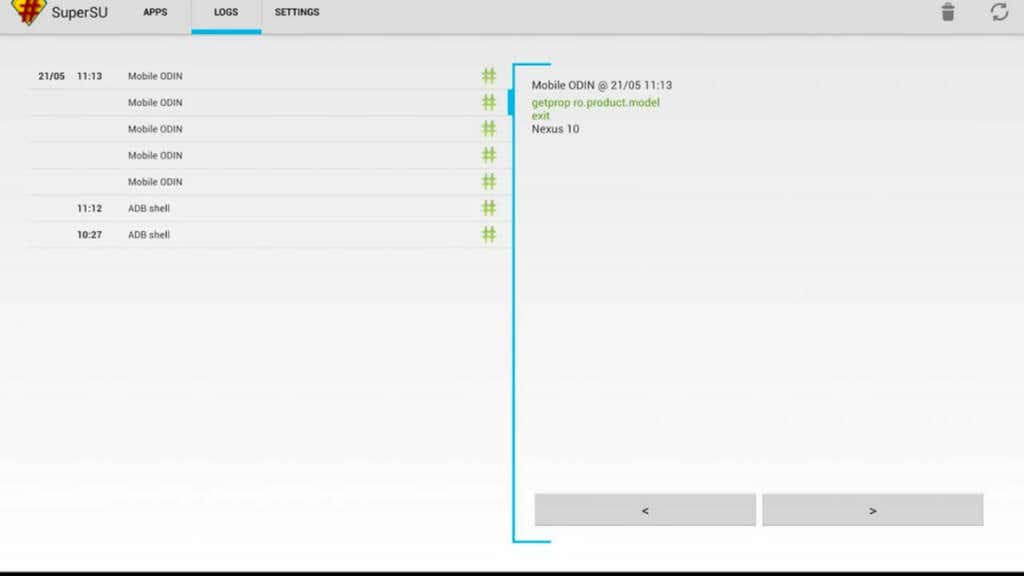

Sur de nombreux téléphones, l'accès root peut être obtenu en exécutant une application de root, mais certains appareils nécessitent un processus de root quelque peu complexe utilisant un ordinateur et Android Debug Bridge (ADB). En utilisant l'une des différentes méthodes ou didacticiels root en un clic pour rooter les appareils Android, vous pouvez obtenir un accès root à votre téléphone.

À partir de là, vous pouvez modifier pratiquement tous les aspects de l'appareil, y compris supprimer les bloatwares du fournisseur et désactiver ou activer les éléments que le fabricant du téléphone souhaitait garder hors de votre portée. Rooter un téléphone Android est également la première étape si vous souhaitez remplacer complètement le système d'exploitation. Cela peut inclure la dernière version d'Android, des ROM personnalisées et même Android d'origine (comme un téléphone Google Nexus) sans les interfaces spécifiques au fabricant. Vous ouvrez un monde de micrologiciels alternatifs en rootant votre appareil et en déverrouillant son chargeur de démarrage.

Les applications populaires incluent SuperSu et Magisk, que vous utilisez à vos propres risques. Vous pouvez également passer du temps sur les forums Android pour découvrir comment les autres propriétaires de votre modèle de téléphone ont réussi le root..

Appareils iOS « jailbreakés »

Bien que les téléphones Android ne vous accordent pas d'accès root par défaut, Android est généralement beaucoup moins restrictif qu'iOS, même sans autorisations root. Par exemple, sur un téléphone Android, vous pouvez facilement activer l'installation d'applications provenant de magasins d'applications tiers et installer ce que vous voulez, même si cela ne se trouve pas dans le Google Play Store.

Sur iOS, toute application qu'Apple n'approuve pas est tout simplement hors de portée, d'où la pratique du « jailbreak ». Le résultat du jailbreak est à peu près le même que celui du root sur un Téléphone Android, mais la différence est que les mesures de sécurité iOS doivent être brisées à l'aide d'exploits.

Les dangers de l'accès root

Lorsqu'il s'agit d'appareils tels que les iPhones et les smartphones Android, un problème crucial à prendre en compte lors du rootage est que cela peut invalider votre garantie. Ceci est particulièrement inquiétant, car un rootage ou un jailbreak qui tourne mal peut bloquer définitivement votre appareil, ce que le fabricant peut ne pas vouloir réparer, même si vous le payez.

Sur les ordinateurs personnels, les problèmes sont différents. Vous ne voulez pas donner accidentellement un accès root aux mauvais utilisateurs ou applications. Que ce soit sur un téléphone ou un ordinateur, il est également possible que vous accordiez un accès root à un logiciel malveillant, ce qui peut être une catastrophe et mettre vos fichiers système en danger. C'est pourquoi l'utilisation d'un package antivirus est cruciale sur un appareil rooté.

Supposons que vous obteniez un accès root et que vous commenciez à installer des ROM personnalisées. Dans ce cas, vous risquez de perdre l’accès aux fonctionnalités spéciales de votre appareil et de constater une gestion thermique ou une durée de vie de la batterie moins bonne, car de nombreuses optimisations ne sont pas présentes sur les appareils rootés dotés de ROM personnalisées. Certains utilisateurs effectuent un overclocking sur leur appareil rooté, où le CPU et le GPU sont poussés au-delà des spécifications du fabricant, ce qui peut endommager le téléphone.

Dérooter votre appareil

Que faire si vous souhaitez désinstaller votre accès root ? En supposant que votre appareil fonctionne toujours, vous pouvez le « déraciner » ou le « déjailbreaker » et le remettre à son état d'origine, ce qui inclut le flashage de la ROM OEM sur l'appareil. Vous voudriez le faire avant de vendre ou de donner votre appareil, et vous voudriez le faire avant d’essayer d’effectuer un retour sous garantie, si possible..

Avoir un téléphone rooté peut être stimulant et libérateur, mais cela s'accompagne également d'une longue liste de risques et de mises en garde, alors réfléchissez bien pour savoir si cela en vaut la peine.

.